Wenn Sie Webbrowser verwenden, werden alle Aktivitäten und besuchten Seiten im Browserverlauf gespeichert. Designer verschiedener Browser haben den privaten Browsermodus (Privaten Browsermodus oder Privates Surfen) in Betracht gezogen, um dieses Problem zu lösen. Mit dieser Funktion wird keine Ihrer Aktivitäten im Browserverlauf und sogar im Cache gespeichert, sobald der Browser geschlossen wird. Der Firefox-Browser verfügt ebenfalls über diese Funktion. Wenn Sie den Firefox-Browser verwenden, können Sie lernen, wie Sie den privaten Modus des Firefox-Browsers dauerhaft aktivieren, sodass Firefox immer im privaten Modus geöffnet ist.

Inhaltsverzeichnis:

- Erfahren Sie mehr über den privaten Modus

- Der privaten Browsermodus in Firefox dauerhaft aktivieren (Privaten Modus)

Erfahren Sie mehr über den Privater Modus

Wenn dieser Modus aktiviert ist, werden der Suchverlauf, die ausgefüllten Formulare, die besuchten Websites und Ihre anderen Aktivitäten nicht gespeichert und alle diese Daten werden gelöscht, wenn der Browser geschlossen wird. Diese Daten werden auch bei Verwendung des Browsers nicht gespeichert. Dies kann sehr nützlich sein, wenn Sie einen Computer freigeben.

Natürlich gibt es einige Methoden, um auf diese Daten zuzugreifen, einschließlich ISPs, Routern und Websites, die Ihre IP verfolgen.

Der Privater Modus in Firefox dauerhaft aktivieren (Privaten Browsermodus)

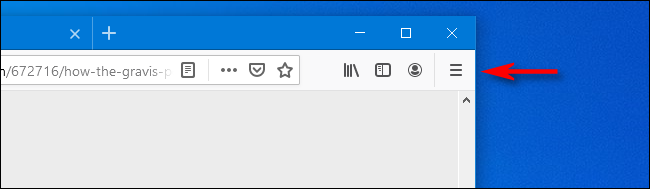

- Öffnen Sie zunächst den Firefox-Browser und klicken Sie auf das Hamburger-Menü-Symbol in der oberen linken Ecke des Browsers.

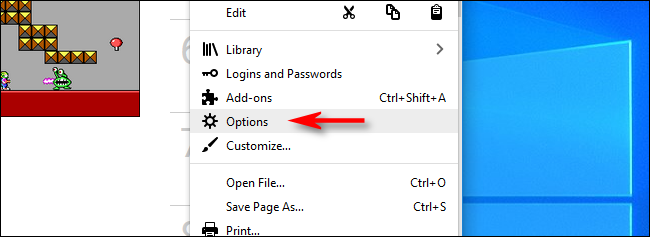

- Klicken Sie im geöffneten Menü auf „Optionen“.

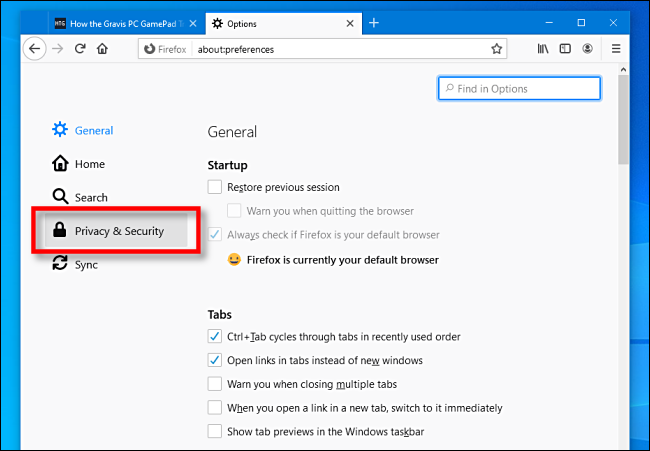

- Wählen Sie auf dieser Seite und in der linken Spalte „Datenschutz & Sicherheit“.

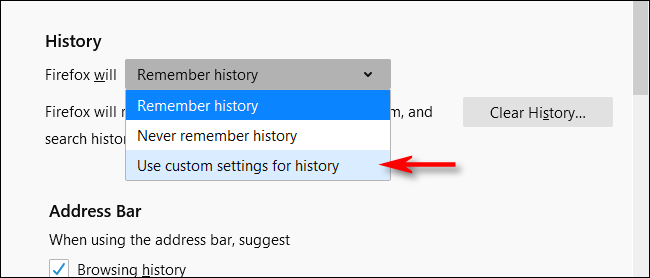

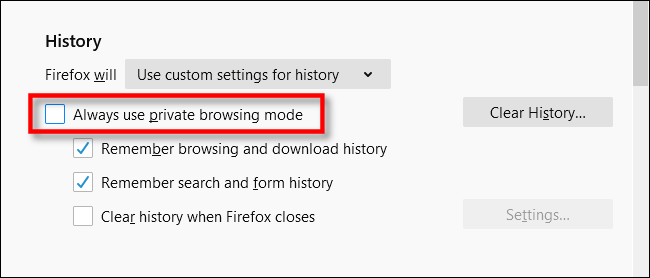

- Scrollen Sie auf der Seite „Datenschutz und Sicherheit“ nach unten zu „Verlauf“. Klicken Sie dann auf das Menü neben „Firefox Will“ und wählen Sie „Benutzerdefinierte Einstellungen für den Verlauf verwenden“.

- Dadurch werden unter „Firefox Will“ einige Optione hinzugefügt, mit denen Sie die Option „Immer privaten Browsermodus verwenden“ aktivieren sollten.

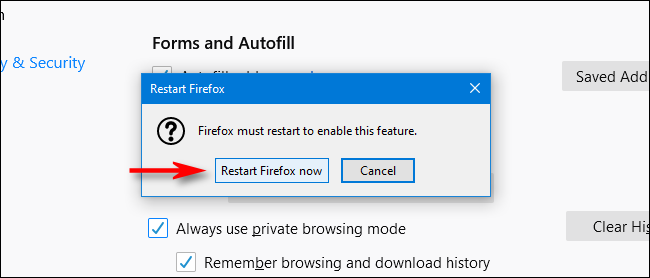

- An dieser Stelle wird ein Feld angezeigt, in dem Sie aufgefordert werden, den Browser neu zu starten, um „privater Browsermodus“ dauerhaft zu aktivieren. Klicken Sie auf die Schaltfläche „Firefox jetzt neu starten“.

Wenn Sie diese Schritte ausführen, befindet sich der Firefox-Browser immer im privaten Modus.

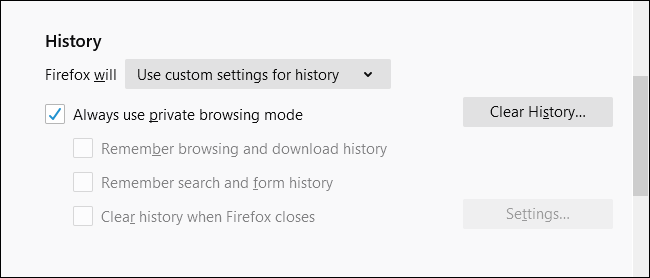

- Um dies zu bestätigen, muss das Kontrollkästchen „Immer privaten Browsermodus verwenden“ aktiviert sein, wenn Sie zu den oben beschriebenen Schritten zurückkehren.

Was ist Ihre Meinung zu diesem Tutorial?

Wenn Sie diesbezüglich Fragen oder Probleme haben, senden Sie uns Ihre Meinung.