Das Verringern der Größe einer Videodatei kann hilfreich sein, wenn Sie Videos in einen Trinkspeicher übertragen oder in Telegramm hochladen müssen. Manchmal haben wir eine Videodatei, die zu groß ist, und wir können sie nicht einfach in den Flash-Speicher übertragen. Das Hochladen großer Videos zu Telegramm kann außerdem zeitaufwändig sein und unser Internetguthaben verschwenden. In diesem Artikel möchten wir ein Tutorial zur Reduzierung der Größe von Videodateien ohne Qualitätsverlust mit der VLC-Software veröffentlichen, einer sehr einfachen und grundlegenden Software.

In diesem Text erfahren Sie, wie Sie die Größe von Videos komprimieren können.

Inhaltsverzeichnis:

Einführung und Herunterladen des VLC zur Verringerung der Videodateigröße

So verringern Sie die Größe von Videodateien mithilfe von VLC in Windows

Einführung und Herunterladen des VLC zur Verringerung der Videodateigröße

Nach der Veröffentlichung von Windows 98 begannen Computerbenutzer, Film- und Musikplayer-Software zu verwenden. Am beliebtesten war Windows Media Player. Später wurde eine fortschrittlichere Software entworfen und entwickelt, darunter VLC. Diese Software ist sehr professionell und ihre wunderbaren Funktionen überzeugen die Benutzer, sie zu verwenden.

VLC ist ein kompaktes und leichtes Tool zum Anzeigen aller Medienformate. In diese Software können Untertitel eingefügt werden. Das Beste an dieser Software ist jedoch die Möglichkeit, die Videolautstärke ohne Qualitätsverlust zu konvertieren und zu reduzieren.

Installieren Sie VLC von seiner offiziellen Website über den folgenden Link.

Herunterladen VLC

So verringern Sie die Größe von Videodateien mithilfe von VLC in Windows

Schritt eins: Führen Sie das Programm nach der Installation unter Windows aus.

Schritt zwei: Gehen Sie zur Registerkarte Medien und dann zur Option Konvertieren / Speichern.

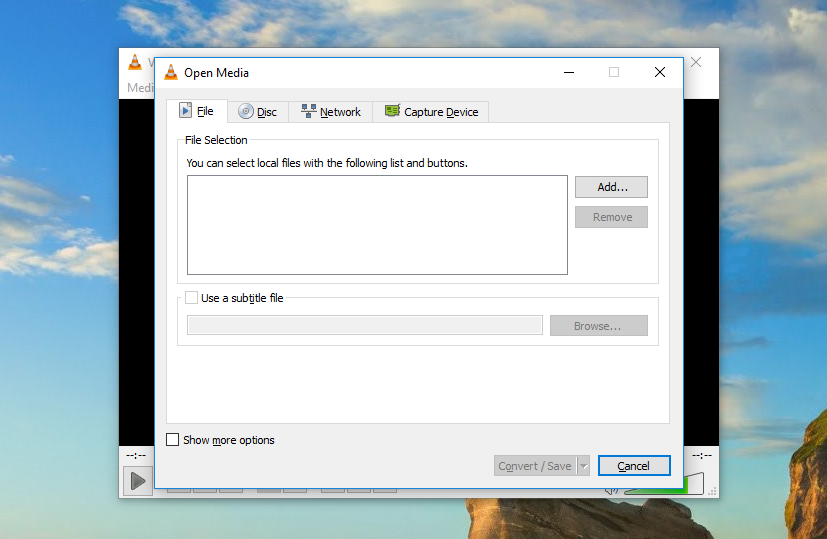

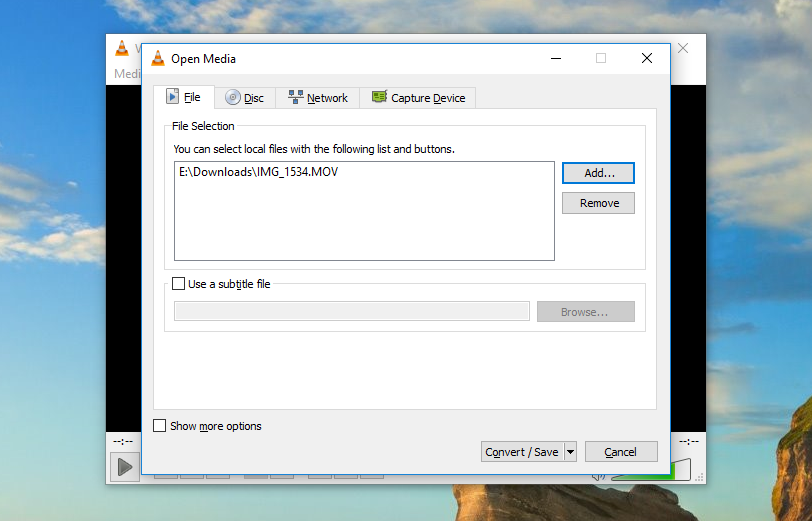

Schritt drei: Klicken Sie im neuen Fenster auf die Option Hinzufügen und wählen Sie die gewünschte Videodatei aus. (Sie können mehrere Dateien für die Stapelkonvertierung importieren.)

Schritt vier: Klicken Sie auf Konvertieren / Speichern.

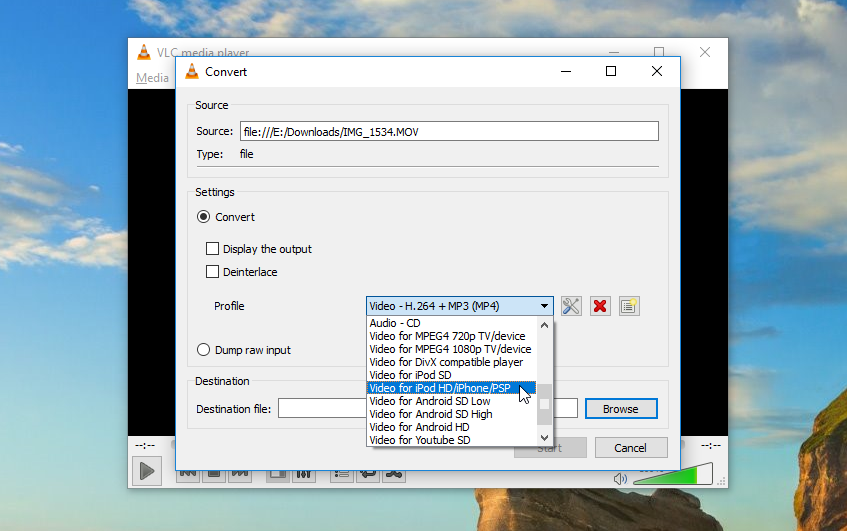

Schritt fünf: Das folgende Fenster wird nun geöffnet. Stellen Sie sicher, dass die Option Einstellungen auf Konvertieren eingestellt ist.

Schritt 6: Wählen Sie die Konversion-Ebene im Abschnitt Profil aus.

Hinweis: Der obere Teil bestimmt die Bildgröße für Ihr Gerät.

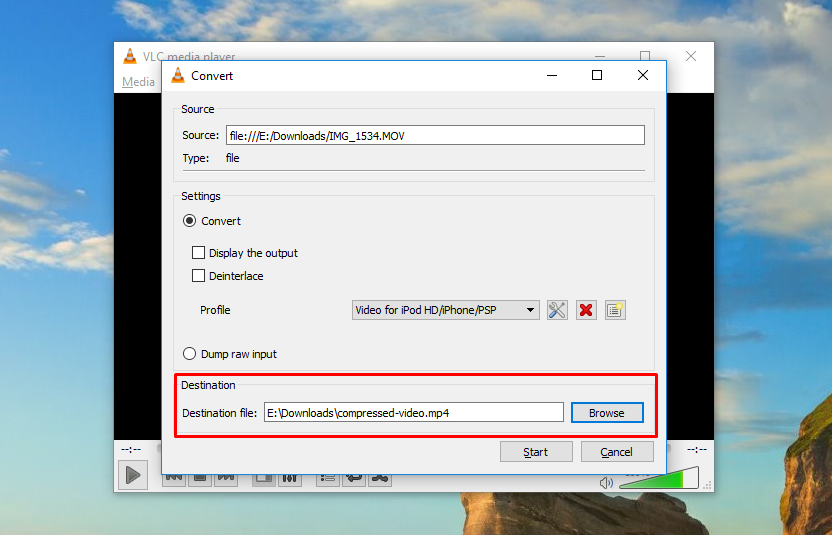

Schritt sieben: Wählen Sie im Abschnitt Ziel den Speicherort für das Video aus.

Klicken Sie abschließend auf Start, um die Größe des Videos zu ändern. Die Komprimierungs- und Volumenreduzierung-zeit hängt von den Funktionen der Windows-Hardware und der Dateigröße ab. Also sei ein wenig geduldig…

Was ist Ihre Meinung zu diesem Tutorial?

Wir hoffen, dass Sie dieses Tutorial hilfreich finden. Wenn Sie Fragen haben, teilen Sie Ihre Kommentare im Kommentarbereich mit.

Viel Glück…