Apps und Bilder (andere Dateien) verstecken in Samsung-Handys Mit der Standard-App „Sicherer Ordner“ (Secure Folder) ohne App zu installieren, oder Versteckte Apps und Bilder finden und anzeigen in Samsung Galaxy. Samsung verfügt seit Jahren über einige Sicherheits- und Datenschutzfunktionen für seine Smartphones.

Bleib bei uns.

Inhaltsverzeichnis:

- “Sicherer Ordner” zum Apps und Bilder verstecken Samsung-Handys Android

- So verwenden Sie Sicherer Ordner (Secure Folder)

- Versteckte Apps und Bilder finden (anzeigen) in Samsung-Handys

“Sicherer Ordner” zum Apps und Bilder verstecken Samsung-Handys Android

“Sicherer Ordner” ist ein privater und verschlüsselter Bereich auf Galaxy-Handys, der von der Sicherheitsplattform “Knox“ entwickelt wurde. In diesem sicheren Bereich werden alle privaten Daten und Apps ausgeblendet und gespeichert. Sie können Dateien, Fotos, Videos, Kontakte und andere Dateien in diesem sicheren Ordner speichern.

Sie können die Daten von Standard-Apps wie “Photos” in dieser App speichern, um sie von anderen Dateien zu trennen und in der gewünschten App versteckten.

So verwenden Sie Sicherer Ordner (Secure Folder)

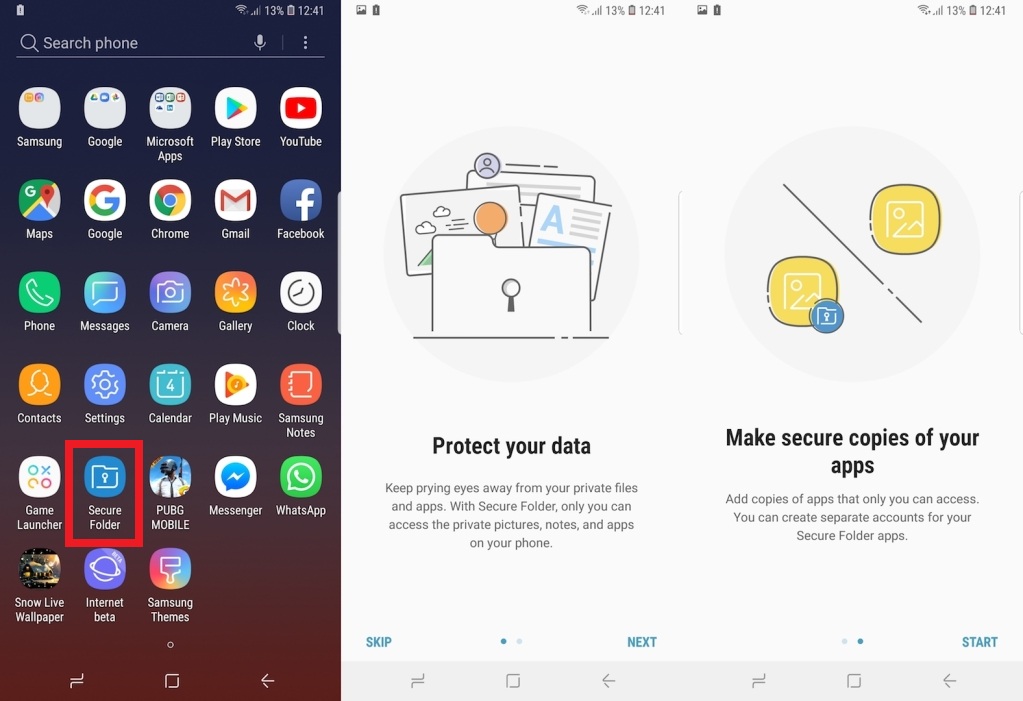

1.Gehen Sie zur Liste der Apps und führen Sie die Option “Sicherer Ordner” aus.

2.Tippen Sie im neuen Bildschirm auf „WEITER“ und dann auf „START“.

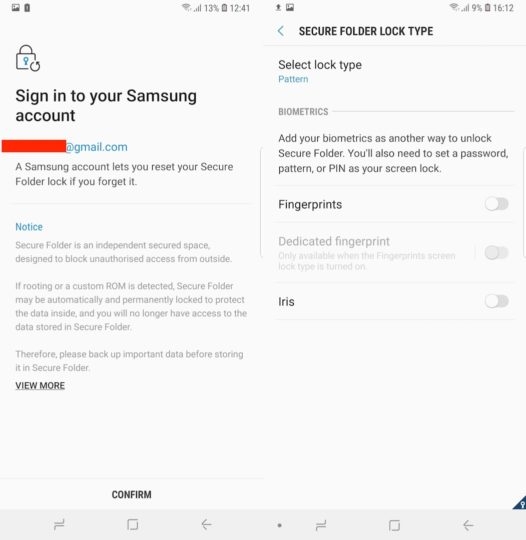

3.Geben Sie nun Ihr Samsung-Account ein und tippen Sie auf „BESTÄTIGEN“.

4.Geben Sie dann unter “Sperrtyp auswählen“ den Sperrtyp und das Kennwort des Sicherer Ordner an. Fingerabdrücke und Augen können auch als Sperrmethode zum Öffnen eines sicheren Ordners verwendet werden.

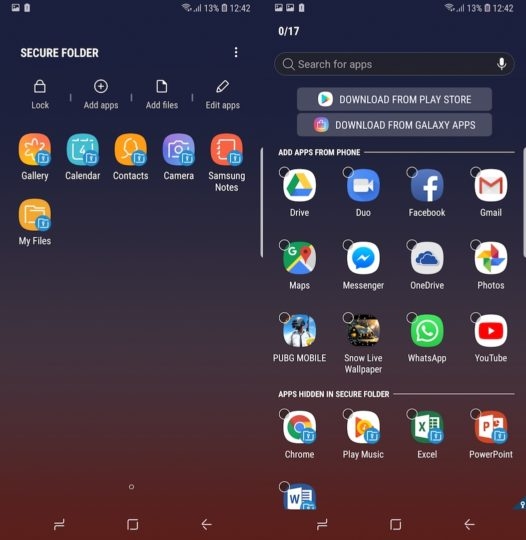

5.Sie befinden sich jetzt im von Ihnen erstellten Ordner “Sicherer Ordner“.

6.Fügen Sie Ihre gewünschten privaten Apps mit der Option “Apps hinzufügen“ hinzu.

7.Mit “Dateien hinzufügen“ können Sie Fotos, Videos und andere private Daten hinzufügen.

8.Wenn Sie fertig sind, sperren Sie den sicheren Ordner, indem Sie die Option “Sperren“ auswählen.

Wenn Sie diesen sicheren Ordner erneut aufrufen möchten, müssen Sie Benutzer und Kennwort eingeben.

Bitte informieren Sie sich, dass Sie den sicheren Ordner über die Schnelleinstellungen aktivieren oder deaktivieren können.

Versteckte Apps und Bilder finden (anzeigen) in Samsung-Handys

Gehen Sie zuerst zur Liste der Programme und führen Sie die Anwendung Secure Folder aus. Sie werden nach einem Kennwort oder Sicherheitsmuster gefragt, um den sicheren Ordner erneut aufzurufen.

Wir hoffen, dass dieses Tutorial für Sie hilfreich ist. Wenn Sie Fragen oder Probleme haben, senden Sie uns bitte Ihren Kommentar.

Viel Glück.