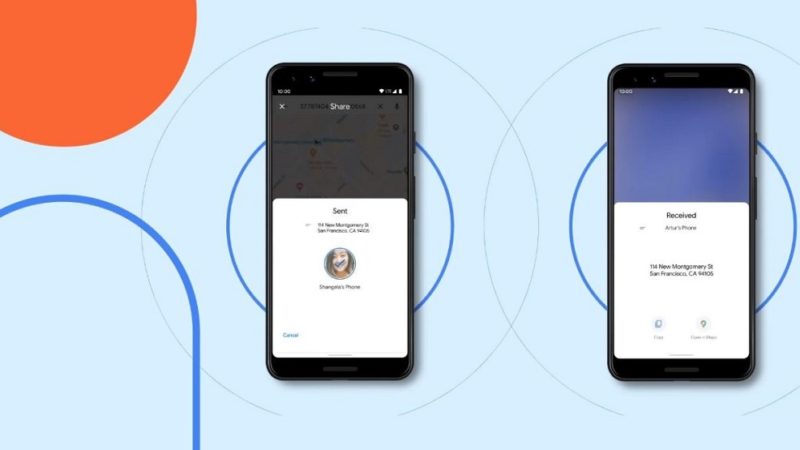

Nach langer Zeit aktivierte Google die Funktion „Nearby Share“, ein Konkurrent von Apple AirDrop, auf einer Reihe von Samsung- und Pixel-Handys. In diesem Tutorial erfahren Sie, wie Sie mit “Nearby Share” große Dateien zwischen Android- Handys übertragen.

Eine der Hauptmerkmale dieser Funktion ist der Wegfall einiger zusätzlicher Schritte für die Dateifreigabe zwischen zwei Geräten. Wenn Sie eine Datei über Bluetooth senden möchten, muss das Bluetooth beider Geräte aktiviert und verbunden sein. Anschließend können Sie die Datei senden. Wenn die Datei groß ist, dauert die Übertragung über Bluetooth aufgrund der geringen Upload-Geschwindigkeit sehr lange.

Daher ist “Nearby Share” ein hilfreiches und schnelles Tool zum Übertragen von Dateien zwischen Geräten. In Zukunft plant Google, diese Funktion anderen Plattformen wie Windows, Mac OS, Linux und Chrome OS hinzuzufügen, und Benutzer können Dateien zwischen verschiedenen Geräten übertragen.

Wie funktioniert „Nearby Share“?

Anscheinend ist es einfach, diese Funktion zu verwenden, aber im Hintergrund gibt es viele Vorgänge zum Übertragen von Dateien zwischen verschiedenen Geräten. Diese Funktion wählt automatisch das beste Dateifreigabeszenario aus Bluetooth, Bluetooth LE, Wi-Fi oder WebRTC aus und kann ohne Internetverbindung verwendet werden.

Derzeit ist diese Funktion nur auf einigen Samsung- und Pixel-Geräten verfügbar. In Zukunft wird sie von allen Geräten mit Android 6.0 und neueren Versionen angeboten. Aufgrund der Veröffentlichung und Aktualisierung dieser App durch die Google-Play steht diese Funktion allen Nutzern automatisch zur Verfügung.

Wie teilen wir Daten mit „Nearby Share“?

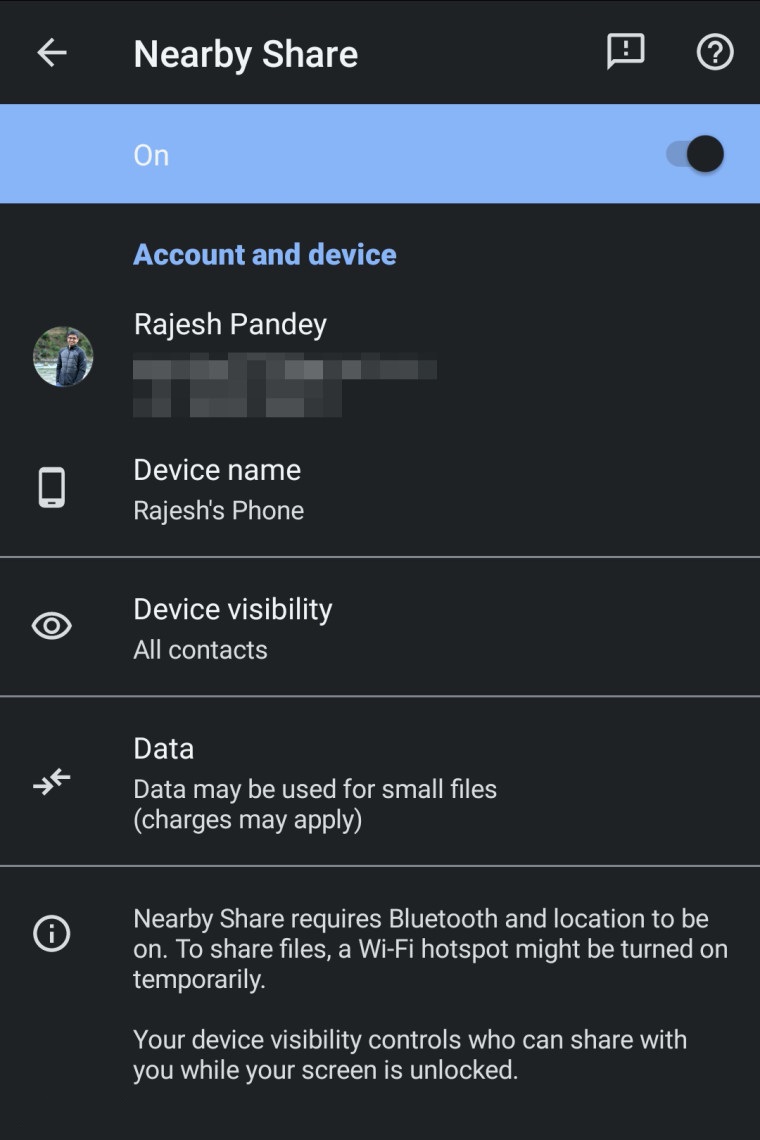

Um herauszufinden, ob Nearby Share auf Ihrem Mobiltelefon installiert ist oder nicht, gehen Sie zu Google-Einstellungen und dann zu „Geräteverbindungen“. Diese Funktion befindet sich hier. Sie können den Gerätenamen, die “show device“ möglichkeiten und die Möglichkeit der Datenübertragung über das Internet anpassen.

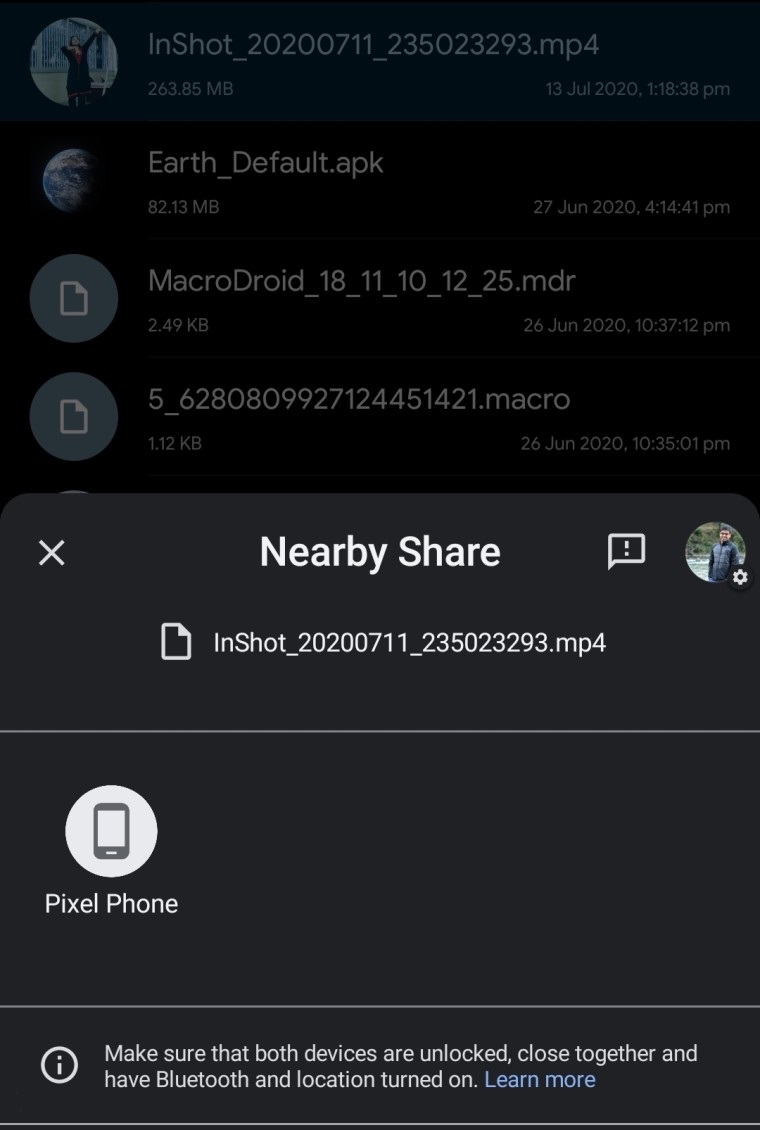

Schritt eins: Wählen Sie die gewünschte Datei und klicken Sie dann auf die Schaltfläche zum Teilen. Öffnen Sie das Menü und wählen Sie “Nearby Sharing”. Bei der ersten Verwendung müssen Sie den Gerätenamen und die Anzeigeeinstellung bestätigen. Standardmäßig können alle Benutzer in Ihrer Umgebung Ihr Gerät identifizieren.

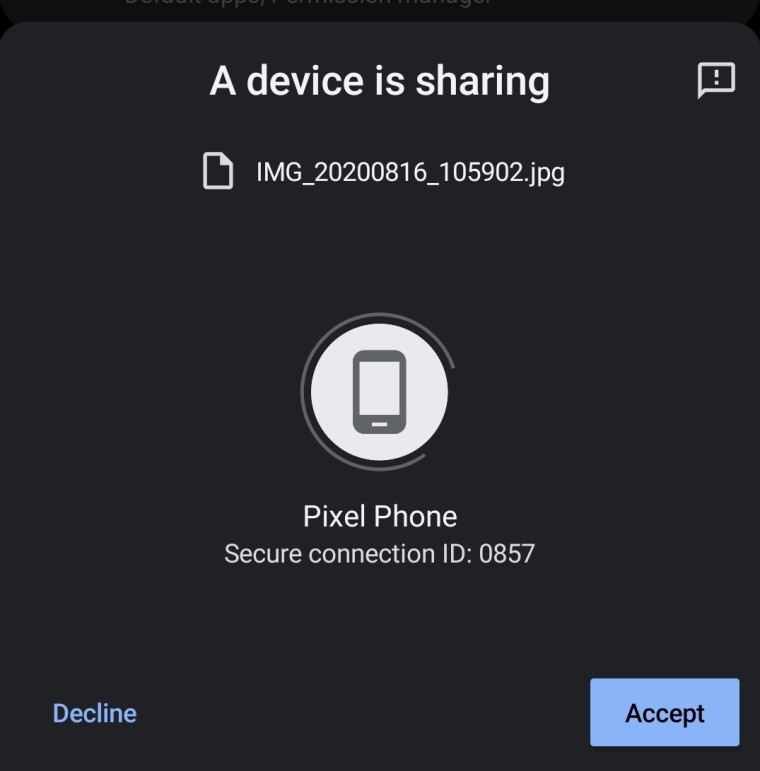

Schritt zwei: Das Empfängergerät erhält eine Benachrichtigung über die Dateifreigabe. Die Empfänger müssen die Funktion “ Nearby Share “ auf Ihrem Gerät aktivieren. Wenn sie dies zum ersten Mal tun, müssen sie den Namen und die Anzeigeeinstellungen bestätigen.

Schritt drei: Der Alarm auf dem Empfänger zeigt den Dateityp an und gibt dem Benutzer auch die Möglichkeit, die Datei zu akzeptieren oder abzulehnen. Durch Auswahl der Option Akzeptieren beginnt der Übertragungsprozess und abhängig von der Dateigröße wird eines der genannten Protokolle verwendet.

Durch die Veröffentlichung dieser Funktion auf mehr Geräten und verschiedenen Plattformen wird sie weit verbreitet und wird zu einem sehr nützlichen Werkzeug für alle Benutzer.