Die Android DNS-Server ändern wird normalerweise geändert, um das Problem zu beheben, dass Android-Websites und -Apps nicht geöffnet oder die Geschwindigkeit des Internets erhöht werden. In diesem Text erfahren Sie, wie Sie das Android DNS-Server ändern mit DNS Changer App, um die Geschwindigkeit zu erhöhen und das Problem von WLAN und 4G-Internet zu lösen.

Lasst uns beginnen.

Inhaltsverzeichnis:

- Eine Einführung in DNS und wie man es auf Android ändert

- So Android DNS-Server ändern mit DNS Changer App

- DNS Changer App Herunterladen

- Was ist DNS? + Globalen DNS erfahren

Eine Einführung in DNS und wie man es auf Android ändert

Langsame Internetgeschwindigkeit und langsames Laden von Websites sowie Chat-Programme sind häufige Probleme im Internet, die bei Android-Telefonen auftreten. In diesem Fall ist die Internetverbindung vollständig hergestellt und Daten können übertragen werden. Einige Websites werden jedoch nicht im Browser geöffnet, oder Anwendungen wie Instagram und WhatsApp funktionieren möglicherweise nicht ordnungsgemäß. Die Nichtverfügbarkeit und das Problem des Servers auf der gewünschten Website, die Blockierung Ihrer IP im Firewall-Server, der Boykott Benutzer und die Störung des Internets und des DNS sind die Gründe für dieses Problem.

Im Folgenden erfahren Sie, wie Sie Android DNS mithilfe der DNS Changer App für 3G-, 4G- und Wi-Fi-Dateninternet ändern.

So Android DNS-Server ändern mit DNS Changer App

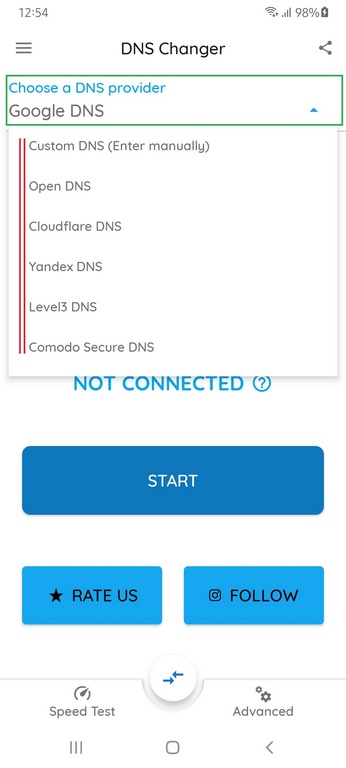

- Laden Sie zuerst den DNS-Wechsler am Ende dieses Textes herunter und installieren Sie ihn auf Ihrem Android-Telefon.

- Führen Sie die DNS-Wechsler-App nach der Installation aus.

- Sie können entweder das vorgeschlagene globale DNS verwenden oder das DNS manuell eingeben. Normalerweise können Sie das DNS Ihres Internetdienstanbieters manuell eingeben.

- Wählen Sie einen DNS aus der Liste der DNS aus. Google DNS wird empfohlen.

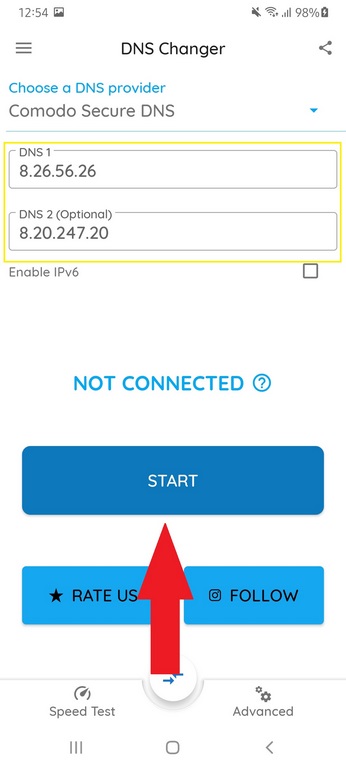

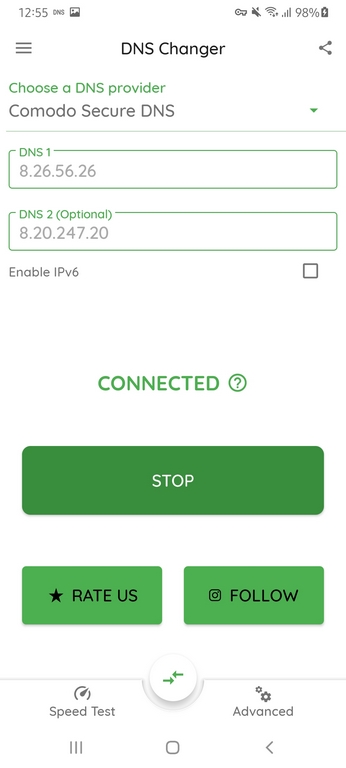

- Wenn Sie den DNS ausgewählt haben, tippen Sie auf START.

- Wenn der CONNECTED-Modus grün wird, werden Sie mit dem gewünschten DNS verbunden. Sie können auf STOP tippen, um den DNS zu deaktivieren.

- Gemäß der Meldung, die Sie im Programm sehen, ist DNS Changer kein VPN- und IP-Wechsler. Dieses Programm ändert nur Ihr Internet-DNS.

DNS Changer App Herunterladen

- Versionsnummer: 1233lgr

- Größe: 13 MB

- Dateityp: APK

- Notwendigkeit zu rooten: Keine

- Benötigt Internet: Ja

DNS Changer Herunterladen

Was ist DNS? + Globalen DNS erfahren

Das Domain Name System (DNS) ist ein hierarchisches und dezentrales Benennungssystem für Computer, Dienste oder andere Ressourcen, die mit dem Internet oder einem privaten Netzwerk verbunden sind. Das Google Public Domain Name System (Google Public DNS) ist ein kostenloses globales DNS, das am 3. Dezember 2009 im Rahmen der Bemühungen von Google zur Beschleunigung des Webs eingeführt wurde.

Sie können weltweites DNS wie Google DNS oder anderes DNS verwenden. Sie können im Internet nach globalem DNS suchen. Hier haben wir auch einige beliebte Internet-DNS eingeführt:

Google DNS: 8.8.8.8 8,84,4

Norton DNS: 199.85.126.10 199.85.127.10

OpenDNS Global DNS: 208.67.222.222 208.67.220.220

Commodo Sicheres DNS: 8,26,55,26 8.20.247.20

Was ist Ihre Meinung zu diesem Text?

Wir hoffen, dass dieses Tutorial für Sie hilfreich ist. Wenn Sie Fragen haben, senden Sie uns einen Kommentar.